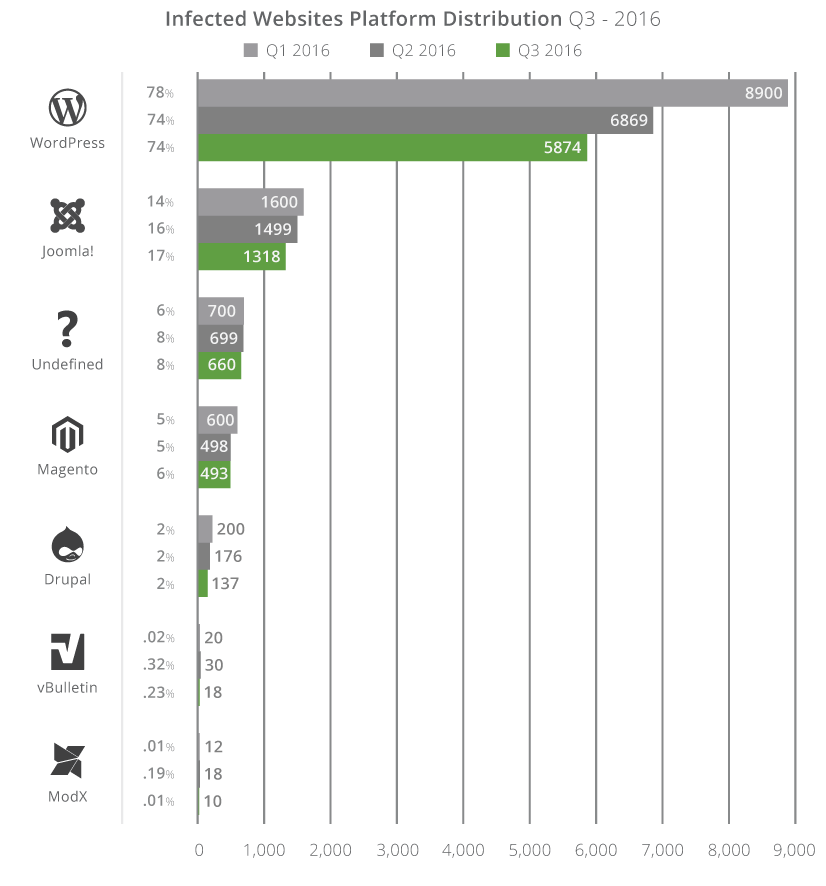

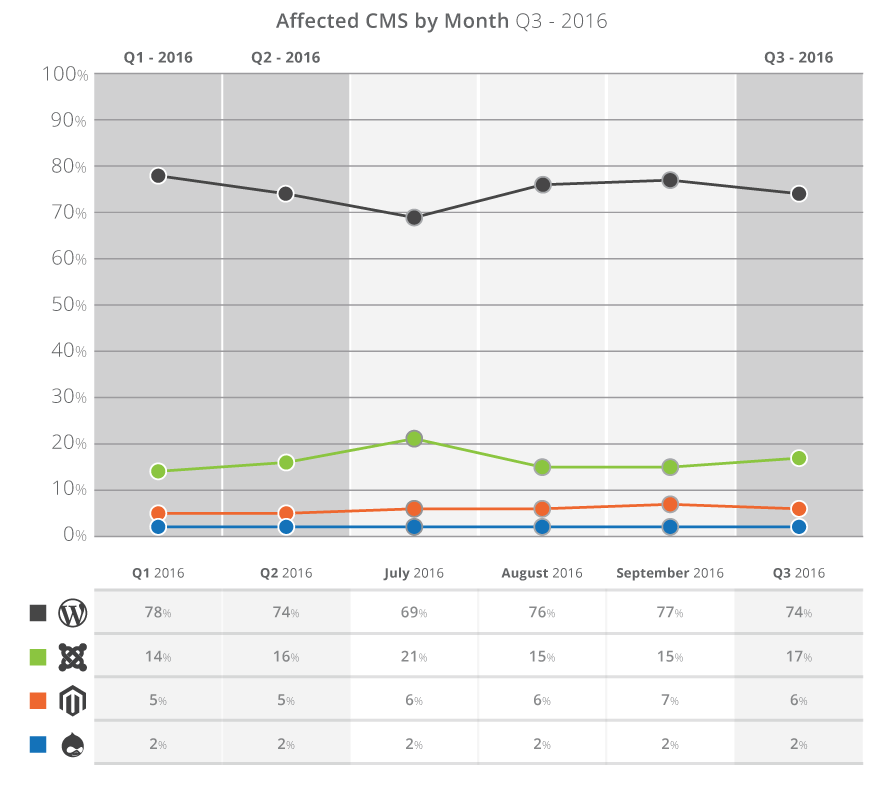

Similar to prior quarters, we provide a deep dive analysis into the WordPress platform as it makes up 74% of our sampling.

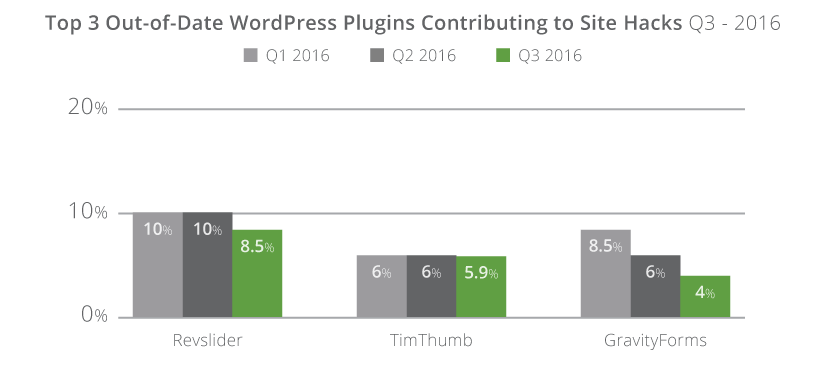

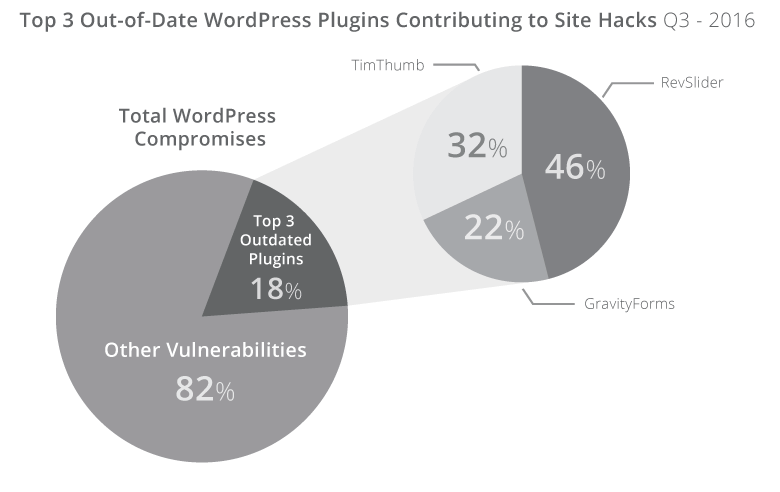

The top three WordPress plugins continue to be TimThumb, Revslider, and Gravity Forms:

These were the top three out of date, vulnerable, plugins at the point in which Sucuri provided incident response services:

In Q3 we saw an improvement in Revslider, dropping from 10% to 8.5%, and in GravityForms, dropping from 6% to 4%. The total number of infected WordPress installations as a result of these three platforms has dropped significantly this year, from 25% in Q1, to 18% in Q3. The continued decrease is expected as more website owners and hosts continue to proactively patch out of date environments. The most interesting, and possibly disturbing, dataset is the lack of change in TimThumb. We believe this has to do with the fact that many website owners are unaware that they have the script on their site at all, similar to what we see with Revslider.

The data shows, however, that as these get patched, others will begin to take its place. Currently there are no other plugins that are being used in mass that would represent greater than 1% of our dataset.

Note: All three plugins had a fix available over a year, with TimThumb going back multiple years (four to be exact, circa 2011). Gravity Forms was patched in version 1.8.20, December 2014 to address the Arbitrary File Upload (AFU) vulnerability that is causing the issues identified in this report. RevSlider was patched silently February 2014, publicly disclosed by Sucuri September 2014, with mass compromises starting (and continuing) since December of 2014. This illustrates the challenges the community faces in making website owners aware of the issues, enabling the website owners to patch the issues, and facilitating the everyday maintenance and administration of websites by their webmasters.

Unfortunately, in this report we had to remove the plugin distribution due to corrupted data during the analysis. We hope to reintroduce this dataset in future quarters.